Sahte Zoom Davetleriyle Kripto Vurgunu

Siber tehdidin sınırları genişlerken, günlük hayatımızda sıkça kullandığımız araçlar bile risk kaynağı haline gelebilir. Aşağıda, Zoom’un uzaktan kumanda özelliği üzerinden gerçekleştirilen kripto dolandırıcılığına dair özgün görüşlerimi, çözüm önerilerimi ve geleceğe dair öngörülerimi bulacaksınız.

Günlük iletişim araçlarımızın bile saldırganların elinde tehlikeli silahlara dönüşebileceğini unutmamalıyız. Bu makale de , Zoom’un uzaktan kumanda özelliği kullanılarak gerçekleştirilen kripto dolandırıcılığı vakasını, kendi gözlemlerim ve geleceğe dair öngörülerim ışığında özgün bir dille ele alıyoruz.

Zoom Üzerinden İnşa Edilen Dolandırıcılık Ağı

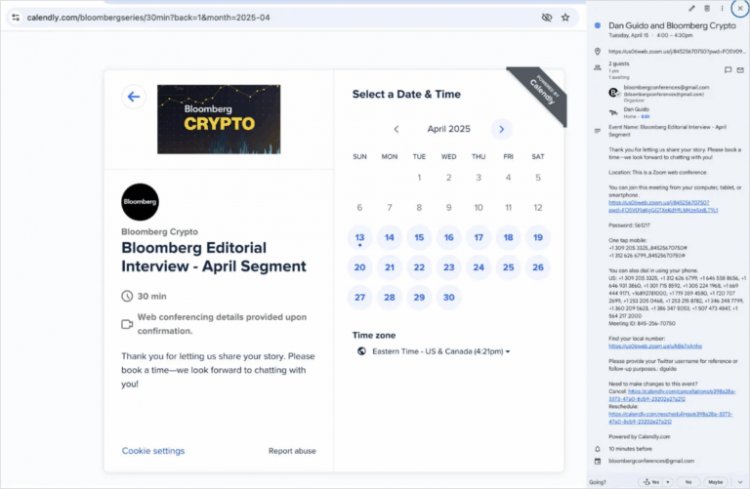

Elusive Comet adlı kötü niyetli grup, kripto para yatırımcılarını hedef almak için Zoom’un uzaktan yönetim fonksiyonunu ustaca kullanıyor. Sahte “Bloomberg Crypto” röportaj davetiyeleri, kullanıcıların dikkatini çekiyor ve Calendly bağlantıları aracılığıyla güven kazanılıyor. Bence bu yöntem, teknik açıkları değil, insan psikolojisini hedef alarak daha tehlikeli hale geliyor.

Gelecekte, bu tür saldırıların otomatikleşerek daha geniş kitlelere yayılacağını öngörüyorum. Bu nedenle şirketlerin ve bireylerin, teknolojiye değil, kullanıcı davranışlarına odaklanan eğitim programlarına yatırım yapması şart.

Sosyal Mühendislik Tuzağı: Sahte Davetler ve İzin İsteme

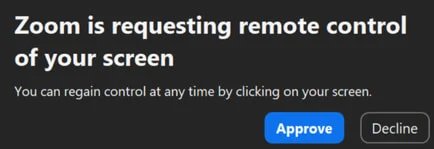

Saldırı zinciri, sahte sosyal medya hesaplarından gönderilen profesyonel görünümlü davet e-postalarıyla başlıyor. Kullanıcılar, taklit edilen gazeteci kimlikleri ve resmi takvim davetleri sayesinde şüphelenmeksizin Zoom oturumuna katılıyor. Toplantı sırasında ekrana paylaşıldığında çıkan “Zoom ekranınızı kontrol etmek istiyor” mesajı, kullanıcı adının “Zoom” olarak değiştirilmesi sayesinde bir meşruiyet kalkanı oluşturuyor.

Kendi deneyimlerim ışığında, bu aşamada kullanıcıların anında “hayır” demeyi öğrenmeleri, en etkili savunma mekanizmasıdır.

Erişim Sonrası Tehditler ve Kalıcı Hasar Riski

Saldırgan tam kontrolü sağladıktan sonra; dosyalara erişme, kötü amaçlı yazılımlar yükleme veya doğrudan kripto işlem başlatma seçeneklerine sahip oluyor. Ek olarak, kurbanın haberi olmadan arka kapı bırakarak uzun vadeli erişim de sağlanabiliyor.

Gelecek bakış açımla, güvenlik yazılımlarının yalnızca kötü amaçlı kodu değil, aynı zamanda anormal kullanıcı izin taleplerini de izleyecek şekilde evrilmesi gerekiyor.

Savunma Stratejileri ve Öneriler

-

Düzenli Tatbikatlar: Gerçekçi oltalama denemeleri ve Zoom üzerinden simülasyon saldırıları düzenlenmeli.

-

Hafif İstemci Kullanımı: Masaüstü uygulamalar yerine tarayıcı tabanlı sürümler tercih edilmeli; böylece uzaktan kontrol izinleri daha sıkı yönetilebilir.

-

Minimum İzin Modeli: Kullanıcı profilleri, yalnızca gerekli izinleri içerecek şekilde yapılandırılmalı.

Yeni Nesil Güvenlik Yaklaşımları

-

Otomatik Anomali Algılama: Yapay zekâ, olağan toplantı trafiğini analiz edip şüpheli etkileşimleri anında işaretleyecek.

-

Blockchain Tabanlı Kimlik Doğrulama: Her Zoom davetiyesi, değiştirilemez bir zincirde saklanarak kaynağın doğruluğu garanti edilecek.

-

Sanal Gerçeklik Tabanlı Eğitim: Kullanıcılar, VR ortamında sahte saldırılara karşı test edilerek savunma refleksleri geliştirilecek.