Telegram Premium Maskesiyle Cihazınıza Sızan FireScam

Yeni bir Android zararlı yazılımı olan FireScam, Telegram Premium uygulaması gibi görünerek kullanıcıları kandırıyor. GitHub üzerindeki oltalama siteleri aracılığıyla dağıtılan bu tehdit, kişisel verileri çalmak için sofistike yöntemler kullanıyor.

Yeni FireScam Android Verisini Çalan Zararlı Yazılım, Telegram Premium Uygulaması Gibi Görünüyor

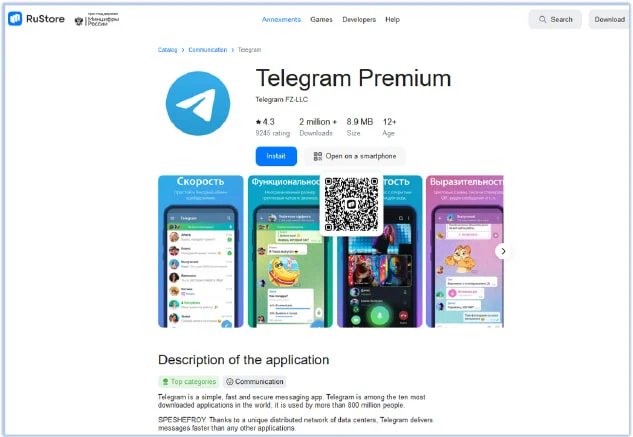

Yeni bir Android zararlı yazılımı olan FireScam, Telegram’ın premium sürümü gibi görünerek, GitHub üzerindeki oltalama (phishing) siteleri aracılığıyla dağıtılıyor. Bu siteler, Rusya'nın mobil cihazlar için uygulama pazarı olan RuStore'u taklit ediyor.

RuStore, Mayıs 2022'de Rus internet grubu VK (VKontakte) tarafından, Google Play ve Apple’ın App Store’larına alternatif olarak başlatıldı. Bu adım, Batı ülkelerinin Rusya'ya yönelik uyguladığı yaptırımlar sonucu Rus kullanıcılarının mobil yazılımlara erişimini sınırlamıştı. RuStore, Rusya’nın düzenlemelerine uygun uygulamaları barındırıyor ve Rusya Dijital Kalkınma Bakanlığı'nın desteğiyle oluşturulmuş.

Cyfirma tehdit yönetimi şirketinin araştırmalarına göre, RuStore’u taklit eden zararlı GitHub sayfası, ilk olarak GetAppsRu.apk adında bir dropper (yükleyici) modülü sunuyor. Bu APK, tespit edilmemek için DexGuard kullanılarak obfike (karmaşıklaştırma) edilmiştir. Bu modül, yüklü uygulamaları tanımlamak, cihazın depolama alanına erişim sağlamak ve ek paketler yüklemek gibi izinler alır.

Sonraki adımda, asıl zararlı yazılım olan Telegram Premium.apk’i çıkarır ve yükler. Bu yazılım, bildirimleri izlemek, panoya kopyalanan verileri, SMS’leri ve telefon hizmetlerini gözlemlemek için izinler ister.

FireScam’ın Yetenekleri

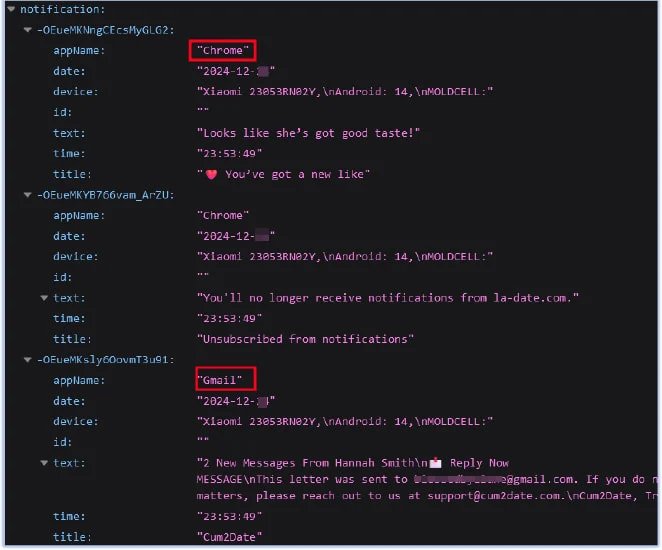

Çalıştırıldığında, Telegram giriş sayfasını gösteren yanıltıcı bir WebView ekranı açarak, kullanıcının Telegram hesap bilgilerini çalar. FireScam, aynı zamanda Firebase Realtime Database ile iletişime geçer ve çalınan verileri gerçek zamanlı olarak yükler. Ayrıca, tehlikeye giren cihazı takip etmek için benzersiz kimlikler ile kaydeder.

Cyfirma, çalınan verilerin yalnızca geçici olarak veritabanında saklandığını ve daha sonra silindiğini bildiriyor. Bu verilerin, tehdit aktörleri tarafından değerli bilgilerin filtrelenmesi ve başka bir yere kopyalanması amacıyla işleniyor olabilir. Zararlı yazılım, Firebase C2 (Command and Control) sunucusuyla sürekli bir WebSocket bağlantısı kurarak, komutları anında çalıştırabilir. Bu, belirli verileri talep etmek, Firebase veritabanına yükleme yapmak, yeni yükler indirmek ve çalıştırmak ya da izleme parametrelerini değiştirmek gibi işlemleri içerir.

FireScam, ekran etkinliklerini izleyebilir, açılma/kapama olaylarını kaydeder ve aktif uygulamaları takip eder. Ayrıca, 1.000 milisaniyeden fazla süren etkinliklerin verilerini toplar.

Zararlı yazılım, e-ticaret işlemlerini dikkatle izleyerek, hassas finansal verileri yakalamaya çalışır. Kullanıcının yazdığı her şey, sürükleyip bıraktığı veriler, panoya kopyalananlar ve hatta şifre yöneticilerinden veya uygulamalar arası veri alışverişlerinden gelen bilgiler izlenir ve sınıflandırılır. Bu veriler, tehdit aktörlerine aktarılır.

Cyfirma, FireScam'ın operatörleri hakkında herhangi bir bilgi bulunmadığını belirtmekle birlikte, yazılımın "gelişmiş kaçış teknikleri" kullanan "sofistike ve çok yönlü bir tehdit" olduğunu ifade ediyor. Şirket, kullanıcılara, güvenilmeyen kaynaklardan dosya açarken veya tanımadıkları bağlantılara tıklarken dikkatli olmalarını öneriyor.