IPv6 Açığı ile Yazılımlar Ele Geçiriliyor

IPv6 teknolojisinin açıkları, siber saldırganlar için yeni fırsatlar sunuyor. Çin bağlantılı bir hacker grubu, yazılım güncellemelerini manipüle ederek sistemlere gizlice zararlı yazılım yüklüyor. Bu makalede, saldırının detaylarını ve korunma yollarını keşfedeceksiniz.

IPv6 Açığı ile Güncelleme Tuzağı: Yazılımlar Ele Geçiriliyor

Çin bağlantılı bir APT grubu olan "TheWizards", IPv6’nın otomatik yapılandırma özelliğini kullanarak yazılım güncellemelerini hedef alan saldırılar gerçekleştiriyor. Bu saldırılar sayesinde sistemlere kötü amaçlı yazılımlar yüklenerek uzaktan erişim sağlanıyor.

ESET tarafından yayımlanan rapora göre, bu tehdit aktörü en az 2022’den bu yana aktif durumda. Filipinler, Kamboçya, Birleşik Arap Emirlikleri, Çin ve Hong Kong gibi ülkelerde bireyleri, şans oyunları firmalarını ve çeşitli kuruluşları hedef aldıkları tespit edildi.

IPv6 Üzerinden Sinsi Bir Saldırı

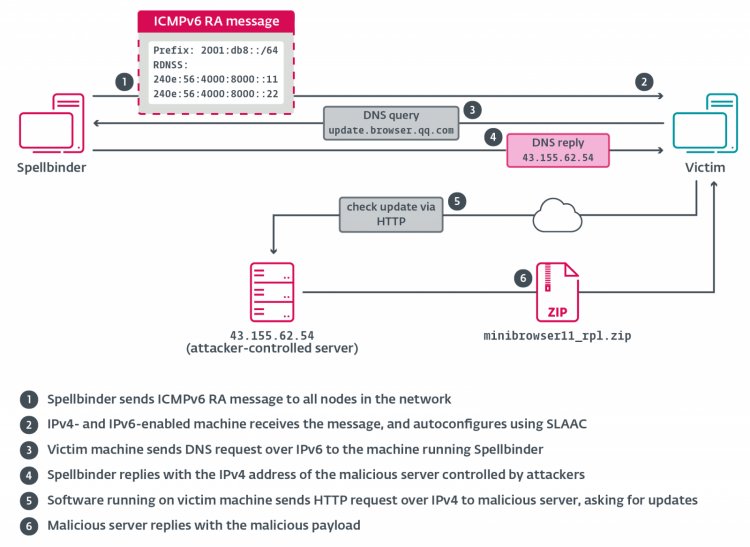

Saldırılar, ESET’in “Spellbinder” adını verdiği özel bir araçla gerçekleştiriliyor. Bu araç, IPv6'nın Stateless Address Autoconfiguration (SLAAC) özelliğini suistimal ederek cihazlara sahte ağ yapılandırma mesajları gönderiyor. Normalde SLAAC, cihazların IP adresi ve varsayılan ağ geçidi gibi bilgileri otomatik olarak almasını sağlar. Ancak Spellbinder, sahte yönlendirici mesajları (Router Advertisement - RA) ile ağdaki cihazları manipüle ederek trafiği kendi kontrolündeki sunuculara yönlendiriyor.

Saldırı sırasında her 200 milisaniyede bir çok noktaya RA mesajı gönderiliyor. Bu mesajlar sayesinde, ağdaki Windows cihazlar IPv6 üzerinden kendilerini yeniden yapılandırıyor ve trafiği Spellbinder aracına yönlendiriyor. Bu da saldırganlara ağ içindeki veri trafiğini dinleme ve yönlendirme imkânı tanıyor.

Sahte AVG Yazılımıyla Sisteme Sızma

ESET’e göre, saldırganlar AVGApplicationFrameHostS.zip adlı bir arşiv dosyasıyla zararlı yazılımı sisteme bulaştırıyor. Bu dosya açıldığında, AVG Technologies adlı sahte bir klasör oluşturuluyor ve içerisine şunlar yerleştiriliyor:

-

AVGApplicationFrameHost.exe

-

wsc.dll (zararlı yazılım)

-

log.dat

-

Gerçek bir WinPcap.exe kopyası

WinPcap dosyası, zararlı wsc.dll dosyasını sistem belleğine yüklüyor ve böylece Spellbinder çalışmaya başlıyor.

Spellbinder aracını kullanarak IPv6 SLAAC'ı kötüye kullanma şeması

Çinli Yazılım Firmaları Hedefte

Spellbinder, özellikle Çin merkezli yazılım güncelleme sunucularını hedef alıyor. Bu sistemde, ağ trafiği analiz edilerek belirli domain’lere yapılan bağlantılar izleniyor. Hedeflenen şirketler arasında şu isimler yer alıyor:

-

Tencent

-

Baidu

-

Xunlei

-

Youku

-

iQIYI

-

Kingsoft

-

Xiaomi

-

Meitu

-

Mango TV

-

Quihoo 360

-

PPLive

-

Funshion

-

Baofeng

Bu firmaların güncelleme sunucularına yapılan bağlantılar, saldırganın yönlendirdiği sahte adreslere yönlendirilerek zararlı yazılımlar indirilip kurduruluyor.

Kalıcı Arka Kapı: WizardNet

Sahte güncellemeler aracılığıyla sisteme yüklenen WizardNet isimli arka kapı (backdoor), saldırganlara sürekli erişim sağlıyor. Bu erişim sayesinde daha fazla zararlı yazılım yüklenebiliyor ve sistem uzun vadeli kontrol altına alınıyor.

Kendinizi Nasıl Koruyabilirsiniz?

Bu tür saldırılara karşı en etkili önlemlerden biri, gereksizse IPv6 protokolünü devre dışı bırakmaktır. Alternatif olarak IPv6 trafiğini dikkatle izlemek ve şüpheli yönlendirme mesajlarını tespit edecek sistemler kullanmak da etkili savunma yöntemlerindendir.

Ocak ayında ESET, başka bir saldırı grubunun WPS Office güncelleme mekanizmasını kötüye kullandığını da açıklamıştı. Görünüşe göre yazılım güncellemeleri artık sadece güvenlik değil, aynı zamanda bir saldırı vektörü haline geliyor.