VMware ESXi Erişimi için SSH Tünellerine Gizli Saldırı

Siber güvenlik dünyasında, VMware ESXi hipervizörlerine yönelik yeni bir tehdit yöntemi ortaya çıkıyor. Ransomware saldırganları, SSH tünelleri kullanarak kurumsal ağlara sızıyor ve izlerini kaybettiriyor. Bu gizli saldırı yöntemini öğrenmek için makaleyi keşfedin.

Ransomware Çeteleri SSH Tünelleriyle VMware ESXi Erişimini Gizli Tutuyor

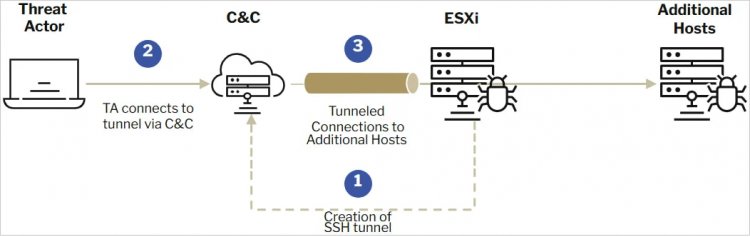

Ransomware saldırganları, ESXi bare metal hipervizörlerine yönelik siber saldırılarda SSH tünelleme yöntemlerini kullanarak sisteme kalıcı erişim sağlıyor ve fark edilmeden bu sistemlerde kalabiliyor.

VMware ESXi, sanallaştırılmış ortamlar için kritik bir rol üstleniyor, çünkü tek bir fiziksel sunucu üzerinde birden çok sanal makineyi çalıştırabiliyor. Bu cihazlar genellikle izlenmiyor ve siber suçlular için, verileri çalmak ve dosyaları şifrelemek, böylece tüm iş gücünü etkisiz hale getirmek amacıyla kurumsal ağlara erişim sağlamak için hedef alınıyor.

Siber güvenlik şirketi Sygnia, çoğu durumda bu tür bir saldırının, bilinen zayıf noktaların kötüye kullanılması veya yönetici yetkililerinin ele geçirilmesiyle gerçekleştirildiğini bildiriyor.

SSH ile Hipervizöre Erişim

ESXi, yöneticilerin hipervizörü uzaktan yönetmelerine olanak tanıyan yerleşik bir SSH hizmeti sunuyor. Sygnia, ransomware saldırganlarının bu özelliği, sistemde kalıcılık sağlamak, yatay hareket etmek ve ransomware yüklerini dağıtmak için kötüye kullandığını belirtiyor. Birçok organizasyon, ESXi SSH aktivitelerini aktif olarak izlemediği için, saldırganlar bu açığı fark edilmeden kullanabiliyorlar.

Sygnia, “Bir kez cihazda yer edindiklerinde, tünelleme kurmak, yerleşik SSH işlevselliğini veya benzer yeteneklere sahip başka yaygın araçları kullanarak oldukça basit bir görevdir,” diyor. “Örneğin, SSH ikili dosyasını kullanarak C2 sunucusuna uzak port yönlendirmesi yapmak, aşağıdaki komut ile kolayca kurulabilir: ssh –fN -R 127.0.0.1:

“ESXi cihazları dayanıklıdır ve nadiren beklenmedik şekilde kapanır, bu nedenle bu tünelleme, ağ içinde yarı kalıcı bir arka kapı olarak işlev görür.”

(Saldırı Şekli)

Loglama Açıkları

Sygnia ayrıca, ESXi loglarını izleme konusunda yaşanan zorluklara dikkat çekiyor ve ransomware aktörlerinin bu gözlemlenen boşluklardan nasıl faydalandığını açıklıyor. Çoğu sistemde loglar tek bir syslog dosyasında toplanırken, ESXi logları farklı, özel log dosyalarına dağıtılmaktadır. Bu nedenle, kanıtları bulmak, birçok kaynaktan bilgi birleştirmeyi gerektiriyor.

Siber güvenlik firması, sistem yöneticilerine, SSH tünelleme ve ransomware faaliyetlerini tespit etmek için dört log dosyasını incelemelerini öneriyor:

• /var/log/shell.log → ESXi Shell komut yürütmelerini takip eder

• /var/log/hostd.log → Yönetici etkinlikleri ve kullanıcı doğrulama bilgilerini kaydeder

• /var/log/auth.log → Giriş denemeleri ve kimlik doğrulama olaylarını kaydeder

• /var/log/vobd.log → Sistem ve güvenlik olaylarını depolar

hostd.log ve vodb.log dosyaları, aynı zamanda kalıcı SSH erişimi sağlamak için gerekli olan güvenlik duvarı kuralı değişikliklerinin izlerini taşıyabilir. Ancak, ransomware saldırganlarının logları silerek, SSH erişiminin kanıtlarını yok etmeleri veya zaman damgalarını değiştirmeleri sıkça karşılaşılan bir durumdur, bu da araştırmacıların bulguları kolayca karıştırmalarına yol açar.

Organizasyonların ESXi loglarını merkezi hale getirmeleri ve syslog ile ileterek bu logları bir Güvenlik Bilgisi ve Olay Yönetimi (SIEM) sistemiyle entegre etmeleri, anormallikleri tespit etmek için önerilen bir yöntemdir.