Syncjacking Saldırısı Cihazınızı Hedef Alıyor

Yeni keşfedilen "Syncjacking" saldırısı, Chrome eklentileri aracılığıyla cihazınızı ele geçirme riski taşıyor. Minimal etkileşimle gerçekleşen bu siber saldırı, kişisel verilerinizi ve tarayıcı geçmişinizi çalabilir. Bu saldırının nasıl işlediğini öğrenmek için makalemize göz atın.

Chrome Eklentisiyle Cihaz Ele Geçirme

Güvenlik araştırmacıları, masum bir Chrome eklentisi kullanılarak cihazların nasıl ele geçirilebileceğini gösteren yeni bir saldırı türünü keşfetti. “Browser Syncjacking” adı verilen bu saldırı, bir dizi adımı içeriyor; bunlar arasında Google profilinin ele geçirilmesi, tarayıcının kontrol altına alınması ve sonunda cihazın tamamen ele geçirilmesi yer alıyor. Saldırı, karmaşık görünmesine rağmen, gizli bir şekilde çalışarak minimal izinler ve kullanıcı etkileşimi ile gerçekleşiyor. Kullanıcının yalnızca, görünüşte güvenilir olan bir Chrome eklentisini yüklemesi yeterli oluyor.

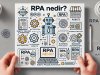

(Mağdur, tarama profilini senkronize etmeyi seçiyor)

Syncjacking Saldırısının Aşamaları

Saldırı, kötü amaçlı bir Google Workspace domaini oluşturulmasıyla başlıyor. Saldırgan, bu domain üzerinde çok sayıda kullanıcı profili oluşturuyor ve bu profillerde iki faktörlü kimlik doğrulama gibi güvenlik özelliklerini devre dışı bırakıyor. Bu domain, arka planda, kurbanın cihazında yönetilen bir profil oluşturmak için kullanılıyor.

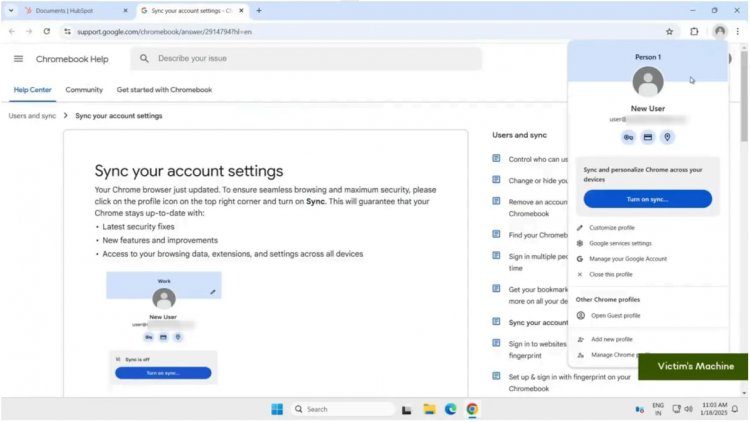

Daha sonra, saldırgan, işlevsel bir araç gibi görünen ve Chrome Web Mağazası'na yüklenen kötü amaçlı bir tarayıcı eklentisi yayınlıyor. Sosyal mühendislik ile kurban, bu eklentiyi yüklemeye kandırılıyor. Yüklendikten sonra, eklenti, kurbanı gizli bir tarayıcı penceresinde saldırganın yönetimindeki Google Workspace profiline otomatik olarak giriş yapıyor.

(Mağduru yönetilen bir Google çalışma alanına kaydetme)

Eklenti daha sonra, Google destek sayfasını açıyor. Sayfaya yazma ve okuma iznine sahip olduğu için, buraya, kullanıcıya Chrome senkronizasyonunu etkinleştirmesini söyleyen bir içerik enjekte ediyor. Senkronize edildikten sonra, kullanıcıya ait tüm veriler – şifreler, tarama geçmişi gibi – saldırganın erişimine açılıyor ve saldırgan bu profili kendi cihazında kullanabiliyor.

Tarayıcı Ele Geçirme ve Cihaz Kontrolü

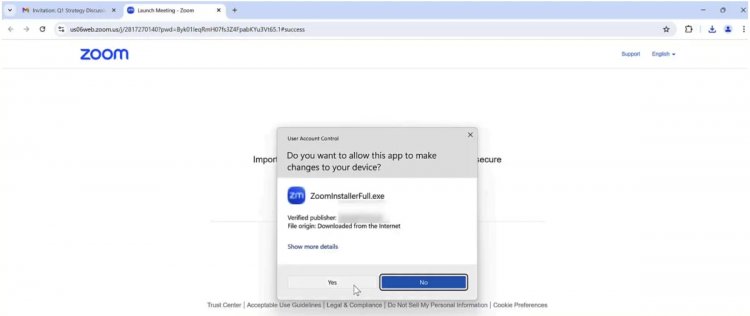

Saldırgan, kurbanın profilini kontrol altına aldıktan sonra, tarayıcıyı ele geçirmek için bir başka adım atıyor. SquareX'in demo senaryosunda, saldırgan, kurbanın bir Zoom davetini tıklamasını sağlıyor. Zoom sayfasına gittiğinde ise, eklenti, Zoom istemcisinin güncellenmesi gerektiğini belirten kötü amaçlı bir içerik enjekte ediyor. Ancak, bu güncelleme, aslında bir yükleme token’ı içeren çalıştırılabilir bir dosya oluyor ve bu, saldırganın kurbanın tarayıcısı üzerinde tam kontrol sahibi olmasını sağlıyor.

(Mağduru sahte bir Zoom güncellemesi yüklemeye yönlendirme)

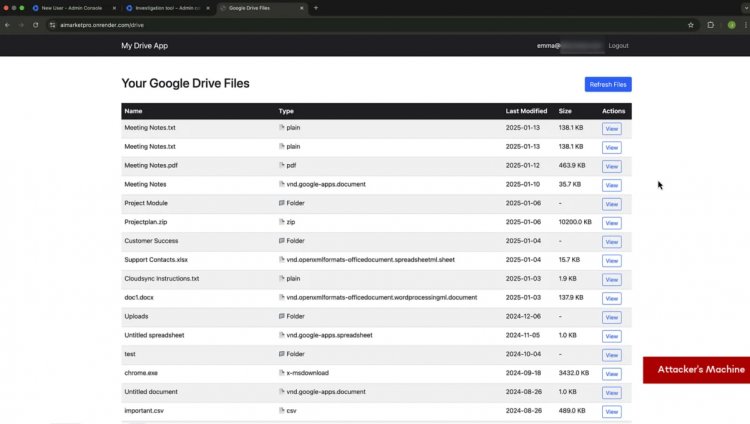

Eklenti, Google Chrome’un Native Messaging API’sini kullanarak, kötü amaçlı yazılım ile kurbanın işletim sistemi arasında doğrudan bir iletişim kanalı kuruyor. Bu, saldırganın dizinleri gezmesine, dosyaları değiştirmesine, kötü amaçlı yazılım yüklemesine, rastgele komutlar çalıştırmasına, tuş vuruşlarını yakalamasına, hassas verileri çıkarmasına ve hatta kamerayı ve mikrofonu aktive etmesine olanak tanıyor.

Gizlilik ve Tehdit

SquareX, bu saldırının stealth (gizli) doğasını vurgulayarak, kullanıcıların genellikle herhangi bir şeyin yanlış olduğunu fark etmelerinin çok zor olduğunu belirtiyor. Saldırganın yalnızca minimal izinlere ve az bir sosyal mühendislik çabasına ihtiyacı olduğu için, saldırı için kullanıcı etkileşimi neredeyse sıfıra indirgenmiş oluyor. Çoğu kullanıcı, tarayıcılarının ele geçirildiğini anlamayacak ve bu durum, güvenlik konusunda aşırı hassas ve teknik bilgiye sahip olmayanlar için neredeyse görünmez olacaktır.

(Kurbanın Drive içeriğine erişim)

Chrome eklentileri genellikle izole edilmiş bir risk olarak görülürken, son zamanlarda milyonlarca kullanıcıyı etkileyen eklenti ele geçirme olayları, bunun yanlış bir algı olduğunu ortaya koyuyor.